اعتمادسازی در ذخیرهسازی دادها در کلود

بسم الله الرحمن الرحیم

اعتمادسازی در ذخیرهسازی کلود

آموزش کلودسیم CloudSim

فصل بیستم

اعتمادسازی کلود

اعتمادسازی در ذخیرهسازی کلود

Ayad Barsoum و [17] Anwar Hasan سعی در اعتمادسازی در ذخیره اطلاعات دارند. ایشان معتقدند این به صاحب اطلاعات جهت برونسپاری داده به csp و اجرای عملیات دینامیکی کامل در سطح بلوک اجازه می دهد و از عملیاتی نظیر تغییرات بلوک، الحاق، حذف و افزودن حمایت می کند و خواص بهروز بودن را تضمین میکند. این طرح کنترل دسترسی را به دادههای برونسپاری شده ضروری می کند. ما در مورد ویژگیهای امنیتی طرح پیشنهادی بحث می کنیم. بعلاوه ما اجرای این طرح را از طریق تجزیه و تحلیل نظری و اجرای اولیه بستر نرمافزاری انبوه به جهت ارزیابی ذخیرهسازی، ارتباط و محاسبه توصیه می کنیم.

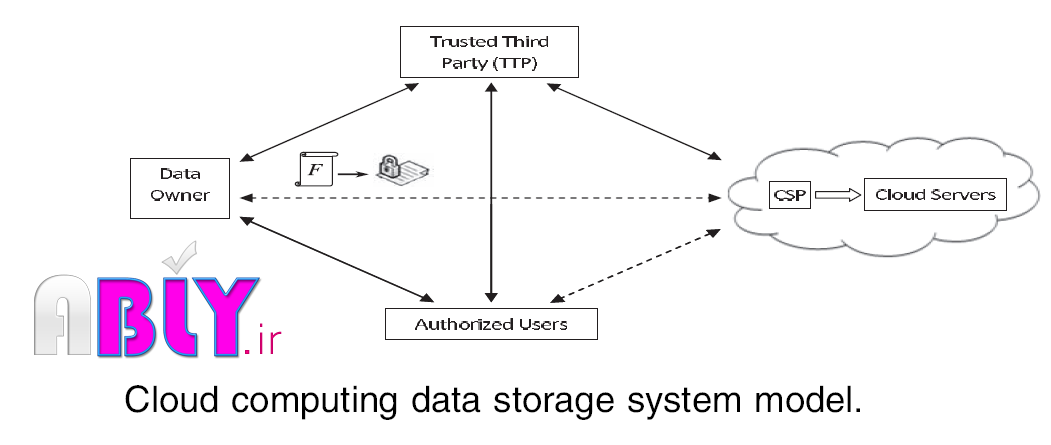

بخشهای سیستم و رابطه ها : مدل ذخیرهسازی محساسباتی انبوه در این شبکه که شامل 4 بخش اصلی هستند.

1- یک صاحب داده که می تواند بهصورت یک سازمان تولیدکننده داده نفوذ پذیر باشد درانبوه ذخایر و برای استفاده خارجی کنترل شده در دسترس قرار داده می شود.

2- Cps سرور انبوه را مدیریت می کند و بروی زیرساختش به جهت ذخیره کردن فایل صاحب فایل فضای ذخیرهسازی را فراهم می ند و آن را برای کاربران مجاز قابلدسترس می کند.

3- کاربران مجاز یک مجموعه دارنده ارباب رجوع که حق دسترسی به داده پرت را دارند میباشند.

4- TTP بخش سوم مورد اعتماد، شخصی است که بهوسیله دیگر بخشهای سیستم مورد اعتماد قرارگرفته و به جهت نمایان ساختن و تعیین کردن بخشهای نادرست امکانات لازم را دارا میباشد.

شکل 2- 1 [Ayad Barsoum , et al., 2013] Cloud Computing Data Storage System Model

جایی که پیکانهای سر بعدی و خط تیره رابطه اعتماد و بی اعتمادی را نشان می دهد. برای مثال: صاحب داده کاربران مجاز و CPS به TTP اعتماد می کنند. به عبارت دیگر صاحب داده و کاربران مجاز رابطه بی اعتمادی دو طرفه به CSP دارد. بنابراین TTP جهت قادر ساختن اعتماد دوطرفه غیر مستقیم بین این سه بخش مورداستفاده قرار می گیرد. یک رابطه اعتماد مستقیم بین صاحب داده و کاربران مجاز وجود دارد.

تذکر : در این کار فرآیند بازرسی داده از CPS انجامشده بهوسیله کار بران مجاز دریافت می شود. مافقط جهت حل کردن مباحثه ای که احتمال دارد به تازگی و درستی داده مربوطه را افزایش دهد به TTP متوسل می شویم. کاهش دادن ذخیرهسازی بر CSP ازنظر اقتصادی جهت پایین آوردن نرخ پرداخت شده توسط مشتری یک ویژگی کلیدی است. به علاوه نرخ محاسبات کلی در سیستم جنبه مهم دیگر میباشد. جهت نیل به این اهداف ، بخش کوچکی از کار صاحب داده به TTP محول می شود. صاحب داده می تواند جهت اجرای عملیات سطح بلوک بروی فایل CSP تعامل کند. به علاوه صاحب داده از طریق دادن حق دسترسی به داده برون سپار کنترل دسترسی را اجباری می کند. به جهت دسترسی به داده کاربر مجاز درخواست دسترسی به داد ه را به CSP ارسال می کند و فایل داده را به شکل پنهانی که می تواند با استفاده از کلید مخفی ایجاد شده بهوسیله کاربر مجاز رمزگشایی می شود را دریافت می کند. TTP هویتی مستقل است و بنابراین هیچ انگیزه ای جهت سازش با هیچ بخشی را ندارد. اگرچه از هر کمبود احتمالی داده نسبت به TTP جهت حفظ داده برون سپار خصوصی می بایست جلوگیری شود. TTP وCSP همیشه آنلاین هستند. درحالیکه صاحب داده بهصورت متناوب آنلاین میباشد.

محرمانه : داده برون سپار شده می بایست در مقابل TTPو CSP و کاربرانی که به آن دسترسی ندارند حفاظت شوند. این داده به باقی ماندن بهصورت دست نخورده بر روی سرور ابر نیازمند میباشد. صاحب داده و کاربران مجاز می بایست قادر به تشخیص تخریب داده بر CSP باشند. دریافت کردن جدیدترین نسخه از فایل داده برون سپار برای سیستمهای ذخیرهسازی مبتنی بر ابر نیازی ضروری است. درصورتیکه CSP درخواست بهروز رسانی داده از طرف صاحب داده را رد کند می بایست مکانیسم تشخیص وجود داشته باشد. کنترل دسترسی فقط به کاربران مجاز اجازه دسترسی به داده برون سپارداده می شود. کاربران غیر فعال می توانند داده اصلاح نشده را بخوانند ولی نباید قادر به خواندن بلوک های جدید و بهروز باشند.

CSP می بایست در مقابل اتهامات اشتباه از سوی کاربران و صاحبان متقلب حفظ شود. این چنین رفتار بدخواهانه می بایست برملا شود.

ساختار سیستمهای امن و نظارت بر مراکز بزرگ با استفاده از فریمورک STP

Mohd Anuar Mat Isa و همکارانشان [18] سعی در ایجاد فریمورکی جهت نظارت و امنیت و نظارت بر مراکز بزرگ را داشتند.

ایشان سعی در تشریح مبانی امنیتی دارند که بهوسیله آن فریمورکی به وجود می اید و آن را STP نامگذاری کردهاند و فعالیت های کلود را نظارت میکنند. مفهوم STP این است که یک سری کارهای سختافزاری و نرمافزاری را باهم ادغام میکنند که از نتیجه آن یک نوع کنترل و نظارت بر رفتارهای درون ابر را داشته باشند.

ما برای کنترل دیتاهایی که به ابر وارد میشوند همیشه نمیتوان فقط به نرمافزار تکیه کرد و باید سختافزارهایی هم در حد امکان استفاده شود. در فریمورک مدنظر یک قسمت سختافزاری است و ایشان معتقدند که تا امنیت قسمت سختافزار تأمین نشود ، امنیت قسمت نرمافزار معنا و مفهومی ندارد. بنابراین سختافزارها را بر اساس دسترسی افراد و نوع اتاق سرور و شبکههای قایل دسترسی و دسترسی افراد به کابل و دیتاسنتر و .. را موردبررسی قرار داده و گفته است که باید این موارد امنیتی رعایت شود.

ازجمله موارد امنیتی فیزیکی که باید رعیات شود تا فریمورک به حقیقت بپیوندد ، استفاده از سختافزارهایی موسوم به TPM[2] هستند که روند تکمیلی را بهصورت کلایت / سرور در خود رعایت میکند تا امنیت را برقرار کند. مورد بعدی استفاده از چیپست های AMT است که سطحی از ساختار را برای حفاظت از حمله ها به وجود میاورد و مورد دیگر استفاده از بخش های امنیتی دوربین های مدار بسته هستند و باید هرسه مورد رعایت شوند تا پروتکل STP برقرار شود.

یکی از ویژگیهایی که مورد توجه واقع میشود استفاده از چیپست های AMT[3] است که باعث وجود تپش میشود و پالسی یا را ارسال میکند و از طریق شبکه مشخص میکند که هر قسمت از ابر ازنظر سختافزاری در چه وضعیتی از صحت به سر میبرد و همه این موارد در یک نرمافزار کنترل میشود و آن نرمافزار است که کنترل میکند که آیا تخلفی صورت گرفته یا نه ، خرابی صورت گرفته یا نه و ...

اما ایرادی که این روش دارد این است که اگر دسترسی مجاز باشد ولی خود داده ازنظر قانونی غیرمجاز باشد ، راهحلی ارائه نشده.

مدیریت منطقه امن در افزایش کارایی طراحی چند نظامی

Jose و همکارانشان [19] سعی در ارائه مدلی برای تعیین هزینههای ابر و همچنین هزینههای امنیت دارند

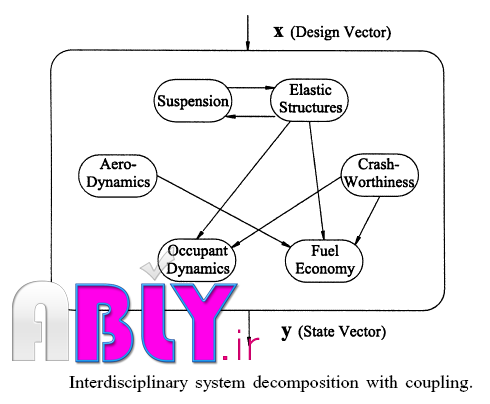

MDO چیست؟ متدولوژی است برای طراحی سیستمهایی که بین چندین نظام باید کار کنند و خروجی بدهند و این در مواقعی است که بخواهیم برای یک سیستم بهصورت فوقالعاده از سیستمی کارایی داشته باشیم که در چندین نظام کار میکند.

Mdo در صنایعی که بیشتر از حد بزرگ هستند مثل صنایع ساخت هواپیما یا اتومبیل به کار میرود که معمولاً باید موارد از چند قانون تبعیت کنند و این قوانین بهصورت همزمان اتفاق میافتد. برای چنین رویدادی بخش ریاضی و بخش مهندسی باهم ترکیب میشوند و سیستمهای فوقالعاده پیچیده ای باید تولید شوند و چه از لحاظ کارایی و چه از لحاظ کسانی که کار میکنند و یا تجهیزات باید به نحوی باهم کار کنند که خروجی آنها مورد تأیید نرمافزارهایی که کیفیت خروجی را ازمایش میکنند مورد تأیید باشد.این MDO یک متد است که بیان میکند این عملیات های پیچیده به چه صورتی باید انجام شود.

MDO انواع مختلفی دارد مثلاً نوع Interdisciplinary system که بهصورت در هم ریخته است یعنی فاز های مختلف کار بهصورت نامشخصی به هم مربوط و یا متصل هستند و ممکن است هر فاز به فاز بعدی یا قبلی یا هر فاز دیگری خدمات دهد

شکل 2- 2 [Jose, et al., 2000] Interdisciplinary Sstem Decomposition With Coupling

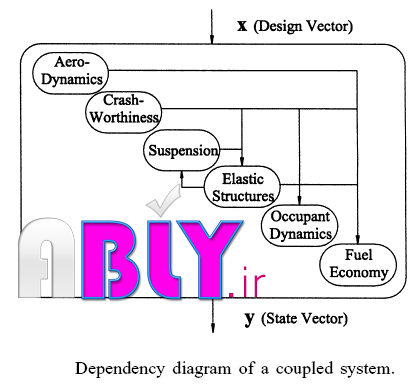

قسمت بعد دیاگرامی است که دران پیادهسازی این تکنولوژی به وجود میاید و بهصورت پشت سر هم است و آن را Dependency diagram مینامند و هر فاز به فاز بعدی خروجی میدهد و موارد موردنیاز فاز بعدی را تأمین میکند تا خروجی نهایی تأمین شود.

شکل 2- 3 [Jose, et al., 2000] Dependency Diagram Of a Coupled System

متخصصین بیشتر وقت خود را بر روی این مطلب میگذارند که وقتی یک MDO میخواهد تشکیل شود ، ازنظر پیچیدگی چه نسبتی با هزینه نهایی دارد و اگر پیچیدگی نسبت به هزینه زیاد نبود قابلقبول است والا باعث تغییر اهداف میشود یا هزینهها را طوری سرشکن میکنند تا توجیه پذیر باشد.

سیستمهای کامپیوتری گران قیمتی مانند کلود آمده اند تا کار مردم را ساده تر کنند ولی همه آنها هزینهها و پیچیدگی هایی دارند مثلاً امنیت یک کلود بر اساس MDO ممکن است اینقدر هزینه داشته باشد که برای یک شخص خرید سیستم خانگی ساده تر باشد تا یک محیط ابری داشته باشد که بهاندازه سیستم خانگی خود به آن اعتماد کند و این مسئله باعث شده MDO در این مسئله خود را نشان دهد و این مسئله حیاتی را مطرح کند که در کل آیا کلود بهصرفه است یا خیر؟

مطلبی که مطرح میشود این است که سروری که ما استفاده میکنیم و خود از سیستم ها و خدمات کلودهای دیگر استفاده میکند هزینهها به چه صورت است و در صورت استفاده ، آیا برای شخص استفاده کنند صرفه اقتصادی دارد یا خیر ، همان سیستم سنتی بهصرفهتر است؟

مدل مدرن غیر خطی از الگوریتمها بهصورت ریاضیست که برای امن کردن محیط استفاده میشود که طبق این توابع بازدهی توسط کسانی که طراحی میکنند بیمه شده و بر اساس این مدل سعی میکنند پیادهسازی در کلود انجام دهند که امنیت آنها به حداکثر خود برسد.

با توجه به پیشرفتهایی که صورت گرفته مدل هایی شبیه MDO مدل هایی هستند که ازنظر تئوری نتوانستند مباحث رو خوب پیادهسازی کنند چراکه در عمل استفاده از آنها ممکن نبود و تلاش دانشمندان بر این است که بتوانند مدل هایی از این نمونه را پیادهسازی کنند.

Security, Trust and Privacy

Trusted Platform Modules

Intel Active Management Technology

multidisciplinary design optimization