تبدیل اطلاعات یک SQL Server به نسخه SQL Server پایین تر

بسم الله الرحمن الرحیم

آموزش Generate Script در SQL Server

در SQL Server

بسیاری از مواقع شما نیاز دارید اطلاعات درون پایگاه داده خود را از یک SQL Server به نسخه دیگری منتقل کنید، متاسفانه شما نمی توانید اطلاعات درون یک پایگاه داده را به نسخه دیگری که از SQL Server قدیمی تر استفاده می کند منتقل کنید.

به طور مثال، اگر بخواهید اطلاعات درون پایگاه داده خود را که زا SQL Server 2012 استفاده می کند به SQL Server 2008 منتقل کنید، چطور این کار را انجام می دهید؟

یکی از این روش ها استفاده از Generate Script می باشد.

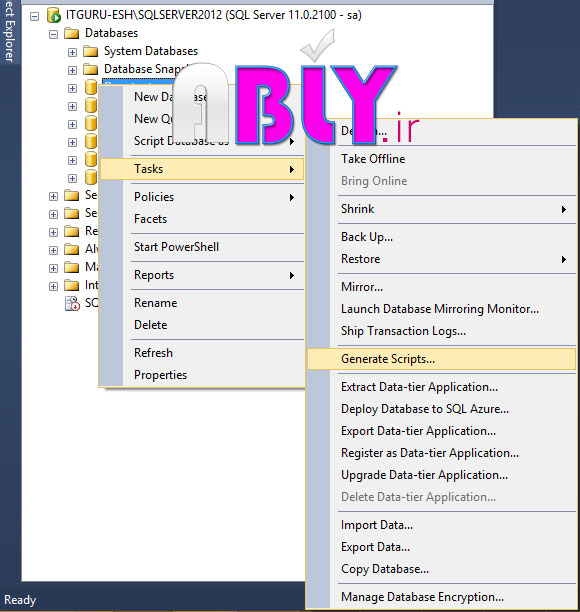

برای این کار کافی است مراحل زیرا طی نمایید:

ابتدا SQL Server خود را باز نمایید، سپس بر روی پایگاه داده ای که قصد دارید به SQL Server دیگری منتقل شود راست کلیک کنید سپس از گزینه Tasks زیر منوی Generate Scripts را انتخاب کنید.

ادامه مطلب...نگاهی به امنیت اطلاعات

بسم الله الرحمن الرحیم

نگاهی به امنیت اطلاعات

چقدر از امنیت اطلاعات خبر دارید؟

چقدر سرویس هایی که هر روز از آنها استفاده می کنید را می شناسید؟

جالب است در ایران تمامی مردم اطاعات شخصی و مهم خودشان را از طریق سرویس های مختلف برای دیگران به اشتراک می گذارند حتی بدون اینکه بدانند از چه سرویسی استفاده می کنند و این سرویس چه مزایا و معایبی دارد.

شاید برای عوام مردم این مشکل محسوب نشود اما برای افرادی که در حوزه IT فعالیت می کنند طبیعتا نقطه بزرگی است.

از همین رو پیشنهاد می کنم حتما اطلاعات خود را در مورد سرویس هایی که در حال استفاده از انها هستید تکمیل کنید، برای مثال دو سیستم را در اینجا عنوان می کنیم:

Skype

Skype نرم افزاری است که در میان افراد عامه خیلی مورد استفاده قرار نمی گیرد اما واقعا نرم افزار کاربردی و مناسبی است که می توانید به وسیله آن گفتگو صوتی و تصویری و متنی داشته باشید.

ادامه مطلب...تغییر سایز عکس در سی شارپ

بسم الله الرحمن الرحیم

تغییر سایز عکس در سی شارپ

در بسیاری از پروژه ها ممکن است شما نیاز داشته باشید تصویر ارسالی از سوی کاربر را تغییر اندازه دهید و با یک سایز جدید و حجم کاهش یافته بر روی سرور ذخیره نمایید. کلاسی را برای این منظور در اینجا قرار داده ایم که به سادگی می توانید از آن استفاده کنید.

متد اصلی ما به صورت زیر خواهد بود

public void SaveImage(HttpPostedFileBase thumbnailImageUpload,int width, int height )

{

var path = Server.MapPath("~/Images/Venue/thumbnailUpload");

Image.GetThumbnailImageAbort myCallback = new Image.GetThumbnailImageAbort(ThumbnailCallback);

Bitmap myBitmap = new Bitmap(thumbnailImageUpload.InputStream);

Image myThumbnail = myBitmap.GetThumbnailImage(

width, height, myCallback, IntPtr.Zero);

var fileName = thumbnailImageUpload.FileName;

myThumbnail.Save(path + "/" + fileName);

}thumbnailImageUpload نام کنترل FileUpload می باشد که توسط آن فایل ما به این متد معرفی شده است.

توسط دستور Server.MapPath مسیری را که باید تصویر ما در آن ذخیره شود مشخص می کنیم.

ادامه مطلب...معماری اندروید

بسم الله الرحمن الرحیم

شروع برنامه نویسی اندروید

برنامه نویسی اندروید

فصل اول - بخش دوم

معماری اندروید- Android

برای اینکه متوجه شوید که اندروید به چه نحوه کار می کند به شکل نگاه کنید.

سیستم عامل اندروید به 5 قسمت در 4 لایه اصلی تقسیم شده است.

Linux kernel

این هسته ای (kernel) است که اندروید بر اساس آن بنا شده است. این لایه شامل تمام درایورهای وسائل سطح پایین برای انواع سخت افزارهای اندروید هستند را شامل می شود.

Librarie

شامل تمام کدهایی که ویژگی های اصلی اندروید را دارا می باشند (در بالا بیان کردیم) را شامل می شوند.به عنوان مثالSQLite Library پایگاه داده ای را فراهم می کندکه می تواند دربرنامه های کاربردی برای ذخیره داده ها استفاده شود. و یا Web Kit library می تواند توابعی را برای مررو وب فراهم آورد.

Android runtime

این لایه همانندلایه Libraries است , Android Runtime مجموعه ای از Core Library را فراهم می آورد که توسعه دهندگان راقادر می سازد برای نوشتن برنامه های کاربردی اندروید از زبان برنامه نویسی Java استفاده کنند.و همچنین Android Runtime شامل ماشین مجازی Dalvik می باشد که هر برنامه کاربردی اندروید را قادر می سازد در پروسس خودش اجرا شود. Dalvik یک ماشین مجازی خاص می باشد که مخصوص اندروید و برای موبایل هایی که حافظه و CPU محدودی دارند بهینه سازی و طراحی شده است.

Application framework

انوع قابلیت هایی را برای اندروید فراهم می آورد که توسعه دهندگان برنامه های کاربردی بتوانند برنامه های کاربردی خود را ایجاد کنند.

Applications

دراین لایه شما می توانید برنامه هایی که بر روی دستگاه اندروید نصب شده است را پیدا کنید.مانند( Phone, Contacts, Browser) شما می توانید این نرم افزار های را از Android Market دانلود و نصب کنید . هر برنامه ایی که شما می نویسید در این لایه قرار می گیرید.

ادامه مطلب...خطرات امنیتی پردازش ابری

بسم الله الرحمن الرحیم

خطرات امنیتی پردازش ابری

آموزش کلودسیم CloudSim

فصل چهاردهم

خطرات امنیتی پردازش ابری

امنیت از بیرون

منظور از امنیت بیرونی همان جلوگیری از هک شدن ابر توسط هکر های بیرونی ، تایید هویت کاربران ، جلوگیری از انتشار اطلاعات کاربران و ... میباشد

ساخت قفل سخت افزاری

John Zic پیشنهاد داد که با ایجاد پلتفرم و چهارچوب، امنیت دسترسی و احراز هویت را با استفاده از سخت افزار TED که نوعی کلید USB میباشد تامین کنیم. او پیشنهاد داد برای دسترسی به دیتاها یک کلید سخت افزاری بگذاریم و هر کس این را داشت بتواند به دیتاها وصل شود.

ظاهرا او ایده خود را از قفل های سخت افزاری که بر روی دیسک ها قرار میدهند گرفته بود. اما مشکل های این روش 1-اشخاص باید همیشه قفل سخت افزاری را به همراه داشته باشند 2- دزدیدن قفل سخت افزاری برای افرادی که با کاربران ارتباط مستقیم دارند به مراتب اسان تر از حدس زدن رمز عبور است 3-در صورت منقود و یا خراب شدن قفل سخت افزاری ، شخص چگونه میتواند به اطلاعات خود دسترسی داشته باشد؟ و یا شرکت ارائه دهنده قفل های سخت افزاری چگونه میتواند جبران خسارت کند؟ و در صورتی که ساخت قفل جدید و رسیدن به دست کاربر هفته ها به طول بیانجامد ، در این مدت شخص چگونه میتواند به اطلاعات خود دسترسی داشته باشد؟

ادامه مطلب...حذف مرورگر Internet Explorer

بسم الله الرحمن الرحیم

مرورگر Internet Explorer

با توجه به سیر نزولی استفاده کنندگان از مرورگر Internet Explorer در نهایت بخش بازرگانی مایکروسافت تصمیم گرفت تا نام تجاری این مرورگر را حذف کند و مرورگر جدید خود را با نام Spartan معرفی کند.

این خبر در March 18, 2015 منتشر شد و باعث شد بسیاری از مدیران نرم افزار به فکر چاره اندیشی برای رفع این مشکل کنند، همانطور که می دانید متاسفانه در ایران بسیاری نرم افزارهای طراحی شده تنها قابلیت اجرا شدن بر روی مرورگر Internet Explorer را دارند.

ادامه مطلب...فعال و غیر فعال سازی Client Validation

بسم الله الرحمن الرحیم

Client Validation

اعتبارسنجی مقادیر در سمت Client

در تمامی پروژه ها اطلاعات ورودی کاربر توسط روش های مختلف اعتبارسنجی در فضای نامی System.ComponentModel.DataAnnotations مورد بررسی قرار می گیرد، تا نیازی به POST شدن صفحات برای بررسی صحت اطلاعات نباشد.

اما علاوه بر بررسی در سمت کلاینت اطلاعات ارسالی در سمت سرور نیز بررسی می شود تا مطمئن شویم، اطلاعات به درستی در فرم های برنامه ثبت شده است.

ممکن است در برخی موارد به دلیل مشکلاتی که ممکن است ایجاد شود شما نخواهید یک فیلد در سمت کلاینت بررسی شود، علاوه بر این که می توانید DataAnnotations های مربوط به اعتبار سنجی را حذف کنید، می توانید از دستورات زیر نیز استفاده کنید.

با استفاده از دستور Html.EnableClientValidation می توانید اعلام کنید که اعتبارسنجی را از این خط کد به بعد فعال و یا غیرفعال کنید. مثال

<div class="editor-field">

@{ Html.EnableClientValidation(false); }

@Html.TextBoxFor(m => m.BatchId, new { @class = "k-textbox" })

@{ Html.EnableClientValidation(true); }

</div>

همچنین از این کد نیز می توانید استفاده کنید:

ادامه مطلب...شروع برنامه نویسی اندروید

بسم الله الرحمن الرحیم

شروع برنامه نویسی اندروید

برنامه نویسی اندروید

فصل اول

معرفی اندروید - Android

با عرض سلام خدمت همه دوستان عزیز، همان طور که در بخش مقدمه جناب آقای مهندس شیدایی عزیز توضیح داده اند، انشالله در این دوره آموزشی که نزدیک 30 فصل خواهد بود تمامی مباحث مربوط به برنامه نویسی اندروید را با استفاده از زبان برنامه نویسی Java بررسی خواهیم کرد.

همچنین لازم است از تمامی دوستان خوبم در مجموعه Ably برای ایجاد این دوره آموزشی تشکر کنم.

در پایان این فصل با موارد زیرآشنا می شود:

-

اندروید چیست؟

-

نسخه های مختلف و ویژگی های آنها

-

معماری اندروید

-

انواع وسایل که با اندروید کار می کنند

-

ابزار های برنامه نویسی اندروید

-

اجرای اولین برنامه کاربردی اندروید

-

به جهان اندروید خوش آمدید!

اندروید چیست؟

اندروید یک سیستم عامل موبایل مبتنی بر نسخه ی تغییر یافته Linux می باشد. که این سیستم عامل از همان ابتدا با نام اندروید توسعه و راه اندازی شد. در سال 2005 طبق یک استراتژی برای ورود به بازار موبایل شرکت گوگل، اندروید و ابزار های کار با آن را ارائه داد.

شرکت گوگل می خواست که اندروید open source و free باشد, بنابراین بیشتر کد های اندروید را تحت open source Apache License, منتشر کرد به این معنی است که هر کسی می تواند به آسانی سورس کد اندروید را به صورت کامل دانلود کند و از آن استفاده کند.علاوه بر این فروشندگاه (vendors) که عموما تولید کنندگان سخت افزار هستند می توانند امکانات اضافی را به اندروید اضافه کنند و اندروید مخصوص خود را همراه محصولاتشان به دیگران رائه دهند.این کار باعث شد که اندروید بسیار سریع فراگیر و باب میل فروشندگان شود.

بسیاری از شرکت ها تحت تاثیر این امر قرار گرفتند iPhone شرکت apple ارائه شد موفقیت بسیار بالای کسب کرد و باعث شد تحول بسیار بزرگی در صنعت گوشی های هوشمند رخ دهد. بعضی از شرکت های مانند Motorola و sonny Ericson که سال ها سیستم های موبایل خود را داشتند بعد از ارائه iPhone در پی راه حلی بودند که محصولات خود را دوباره احیا سازی کنند، که بسیاری از شرکت ها راه حل را در اندروید دیدند و باعث شد که این شرکت ها سخت افزار های خود را مبتنی بر اندروید تولید کنند که این امر باعث تولید قدرتمند و فراگیر شدن اندروید شد.

ویژگی اصلی اندرید این است که توسعه برنامه های کاربردی یکپارچه شد و توسعه دهندگان نرم افزار فقط کافی نرم افزار خود را برای اندروید توسعه دهند و نرم افزارشان قادر خواهد بود که بر روی بسیاری از وسائل (Device ) اجرا شود. دراین جهان تلفن های هوشمند برنامه های کاربردی مهمترین قسمت در زنجیره موفقیت می باشند.در نتیجه سازندگان وسائل متوجه شدند که بهترین را برای به چالش کشیدن و یورش بردن به iPhone, اندروید می باشد. در حال حاضر تعداد فراوانی از برنامه های کاربردی را مشاهده می کنید.

ادامه مطلب...برنامه نویسی اندروید

بسم الله الرحمن الرحیم

بعد از معرفی مونو اندروید Mono Android به درخواست بسیاری از دوستان شروع به ساخت فیلم آموزشی این دوره کردیم اما متاسفانه به دلیل ضعف های موجود در این Framework علی رقم مدت زمان زیادی که برای ساخت این دوره صرف کردیم، تصمیم گرفتیم این آموزش ها را متوقف کنیم.

اما بسیاری از دوستان همچنان علاقه خود را به فراگیری اندروید عنوان می کردند و درخواست می کردند تا یک دوره آموزشی اندروید در وب سایت برگذار کنیم.

ازهمین رو با کمک جناب آقای مهندس جاویدی مقاله ای را در خصوص آموزش اندروید اما با زبان جاوا برای شما آماده کردیم که به تمامی مباحث برنامه نویسی اندروید پرداخته شده است.اگر هر یک از شما پیش زمینه ای در برنامه نویسی جاوا ندارید، نیازی به نگرانی نیست زیرا تمام مباحث را به صورت پایه ای آموزش خواهیم داد.

همچنین این نکته را در ذهن داشته باشید که برای برنامه نویسی دستگاه های اندروید می بایست ابتدا مفاهیم سیستم عامل اندروید را آموزش ببینید پس در صورتی که این دوره را فرا بگیرید، نوشتن برنامه اندروید با زبان سی شارپ (مونو اندروید) و یا cordova که در ویژوال استادیو 2015 معرفی خواهد شد، دیگر برای شما تفاوتی نخواهد داشت.

انشالله سعی خواهیم کرد این مطالب را به صورت فصل به فصل برای شما در وب سایت قرار دهیم.

انشالله که مطالب این دوره نیز برای شما مفید باشد

موفق باشید

امنیت در رایانش ابری

بسم الله الرحمن الرحیم

امنیت در رایانش ابری

آموزش کلودسیم CloudSim

فصل سیزدهم

امنیت در رایانش ابری

امروزه امنیت اطلاعات یکی از اساسی ترین دغدغه های افراد ، شرکت ها ، و حتی کشور ها میباشد.

امروزه اطلاعات به منزله پشتوانه مالی در نظر گرفته میشود. به طور مثال فرض کنید شرکتی چینی میخواهد در کشور ایران کارخانه تولید پوشاک راه اندازی کند،و از این طریق منفعتی کسب کند ، راه حل اول این که پس از طی مراحل قانونی و کسب مجوز های لازم ، همان کارخانه ای را که در چین ساخته در ایران بسازد و همان تولیدات چینی خود را در ایران تولید کند ، اما پس از تولید اولین محصول با مخالفت قوانین ایران رو به رو میشود که این نوع پوشش در ایران ممنوع میباشد ، شرکت محصول دیگری را تولید میکند اما این بار مردم رقبتی برای خرید ان ندارند چرا که با سلیقه انها همخوانی ندارد و باز شرکت محصول خود را عوض میکند و این ازمون و خطا انقدر تکرار میشود تا سلیقه مشتریان را جلب کند.

اما راه حل دوم این که از اطلاعات مردم ایران استفاده کند ، بدین صورت که با یکی از مدیران شرکت هایی که اطلاعات مردم ایران را ذخیره میکند مانند مدیران پیچت یا فیس بوک یا گوگل مشورت کند و از انها بخواهد با توجه به حجم عظیم اطلاعاتی که از مردم ایران دارند به انها بگویند چه نوع محصولی مناسب ایران و یا حتی دقیقتر مناسب فلان شهر میباشد.

شکی نیست که هزینه های شرکت در این روش به مراتب از روش ازمون و خطا بسیار کمتر است و تنها هزینه مشاوره و تحلیل اطلاعات را خواهند پرداخت اما همیشه این اطلاعات در جهت مثبت مورد استفاده قرار نمیگیرند و همین اطلاعات در زمینه های دیگری مانند جنگ روانی ، کودتا ، حملات نظامی ، روان شناسی اجتماعی و ... میتواند مورد استفاده قرار گیرد که ارزش این تحلیل ها قابل محاسبه نیست. و ارزش این اطلاعات انقدر وسوسه انگیز است که کشور ها و دولت مردان هم نمیتوانند از ان صرف نظر کنند به دست اوردن اطلاعات به قدری اهمیت دارد که حتی دولت ها ، هکر ها و نفوذگر هایی را تربیت میکنند تا بتواند به اطلاعات خاص خود دست یابند.

خطرات امنیتی پردازش ابری -(بخش دوم)

بسم الله الرحمن الرحیم

خطرات امنیتی پردازش ابری -2

آموزش کلودسیم CloudSim

فصل دوازدهم

خطرات امنیتی پردازش ابری

شهرت(اعتبار) در رایانش ابری

اگر VMS هایی از مشتریان مختلف توسط میزبان به اشتراک گذاشته شود اعتبار ان میزبان به نحوی زیر سوال میرود. بنابراین رفتار ها و فعالیت های سهام داران ابر تحت تاثیر قرار میگیردو عدم اعتبار انها توسط افراد به اشتراک گذاشته میشود. اگر یک سیستم ابر تخریب شود کاربران تحت تاثیر اتفاق افتاده قرار میگیرند و خدمات خود را مختل میکنند.

همچنین اگر کاربران از امنیت کامل برخوردار باشند با به اشتذاک گذاشتن ان با دیگران باعث به وجود امدن اعتبار در سیستم میشوند. به عنوان مثال در سال 2009 امازون EC2 توسط اسپم تخریب شد و این اتفاق باعث شد که در لیست سیاه تعداد زیادی از IP ادرسها قرار گیرند و این به نوبه خود باعث به وجود امدن اختلال در سرویس اصلی ان شد.

حادثه قابل توجه دوم نیز در همان سال اتفاق افتاد که در ان ماموران دولت فدرال را به تصرف در مرکز داده ها و دسترسی به حریم امنیتی متهم کردند. بسیاری از مشتریان ابر یعنی شرکت ها بدون اگاهی از فعالیت های مجرمانه کسب و کار خود را مختل کرده و یا به طور کامل بستند.

مشکلات حقوقی در محاسبات ابری

عملکرد ابر بسیاری از انطباق ها در مسائل حقوقی را افزایش میدهد. یکی از برجسته ترین خاصیت های ابر این است که در چند محل خاص میتوان از ابر استفاده کرد. ارائه دهندگان ابر به اندازه کافی منابع در اختیار دارند و میتوانند امکان استفاده از این منابع را در سراسر جهان به کاربران دهند و همچنین با اطلاع رسانی وسیع از طریق کمپین های بازدید ارائه خدمات خود را به عموم مردم در نواحی مختلف جهان اعلام می کنند، بدون در نظر گرفتن این موضوع که برخی از کشورها طبق قوانین خود اجازه نمی دهند که اطلاعات و داده های آنها از مرز آن کشور خارج شود. دراین سناریو مسائل مختلف به وجود می آید.

ادامه مطلب...امنیت در کلود

بسم الله الرحمن الرحیم

امنیت در کلود

آموزش کلودسیم CloudSim

فصل یازدهم

امنیت در کلود

دسترسی فیزیکی کلود

مراکز داده حجم انبوهی از داده ها را در یک نقطه متمرکز می کنند. چون این داده ها متعلق به ارائه دهنده نیست. مشتریانی که کسب و کار آنها خارج از منبع می باشد نیز می توانند از اطلاعات مفید آن اسفتاده کنند. با توجه به مسائل امنیتی حفظ امنیت فیزیکی به منظور جلوگیری از نشت هرگونه اطلاعات از طریق حمله به ابر بسیار مهم است. واین دلیل خوبی است که هنگام ساخت مراکز داده بسیاری از ابعاد امنیتی مورد توجه قرار بگیرد. هدف نهایی حفظ اطلاعات در طولانی مدت در یک شرکت زیستگاه مانند محیط های ابر است. قسمت جذب کننده ابر می تواند یک درگاه خطرناک از درون وبیرون ابر باشد. خودی های مخرب که معمولا 3203306 نماینده می شوند بیشتر می توانند درکنترل امنیت فیزیکی و نفوذ امکانات اختلال ایجاد کنند. کارمندان سابق ویا ناراضی، هکرهای ........ ، عوامل جاسوسی و یا دیگر عوامل مخرب ...... با صبر و حوصله می توانند منتظر لحظه ای مناسب جهت دسترسی به اطلاعات باشند. در واقع نوعی از جرایم اینترنتی که اکنون Money Mules (قاطر پول) نامیده می شوند روشی است آنلاین که تنها هدف آن انتقال غیر قانونی پول از حسابهای بانکی به طور غیر قابل رد یابی است. با این حال Money Mules غیر قانونی نیست و نوعی اشتغال مشروع است. 236 یک مثال از این نوع است. با استفاده از همین امکانات مرکز داده ها و محیط های ابر با جعل هویت یک شخص آن را هک می کنند. تهدید از محیط خارج بر روی ابرها بیشتر تاثیر دارد و نه تنها باعث آسیب در سیستم می شود بلکه باعث ضربه زدن به شهرت ارائه دهنده ها و کسب وکار آنها می شود و تاثیر طولانی مدت آن از دست دادن مشتریان است. با این وجود، وجود یک مخرب خودی می تواند باعث نشت بسیاری از داده ها شود.

ادامه مطلب...چالش های کلود

بسم الله الرحمن الرحیم

امنیت و چالش ها در کلود

آموزش کلودسیم CloudSim

فصل دهم

امنیت و چالش ها در کلود

امنیت

بسیاری از صنایع و کشور ها داده ها و شفافیت آنها را نپذیرفتند. همچنین برخی از ارائه دهندگان سرویس های ابری نتایج فاجعه انگیز داشتند. بنابر این اعتماد به صورت یک مسئله باقی مانده است.

کمپانی های زیادی هستند که سرویس های پردازش ابری را ارایه می دهند. پردازش ابری این امکان را به بسیاری از صنایع و کشورها داده است از داده ها و شفافیت آنها را کاربران و توسعه دهندگان می دهد که بدون درگیر شدن با دانش فنی یا کنترل زیر ساخت تکنولوژی مورد نیاز شان از این سرویس ها استفاده نمایند. ولی از طرف دیگر روز به روز اطلاعات بیشتری از اشخاص و شرکت ها در داخل ابر ها ذخیره می شود که این خود یک چالش امنیت داده ها را پیش روی کاربران قرار می دهد. سازمان هایی انجمن نظارت ، (CSA) اتحادیه امنیت پردازش ابری ، (ENISA) مانند آپانس امنیت شبکه و اطلاعات اروپا از جمله سازمان هایی هستند که آینده ی امنیت پردازش (ISACA) و کنترل سیستم های اطلاعاتی ابری را شکل می دهند.

در یک جمع بندی کلی در این مبحث می توان گفت که، اصولاً پردازش ابری، منابع را از طریق اینترنت در اختیار کاربران میگذارد و چنانکه پیش از این گفته پلتفرم ،(SaaS) شد، سه ویژگی اصلی دارد. نوع منابعی که در اختیار کاربران قرار میگیرد نرمافزار است.مشکلات امنیتی در سرویس های ابری تقریباً تمام متخصصان این (IaaS) زیرساخت ،(PaaS) صنعت، مفهوم پردازش ابری را براساس دیدگاه خود تفسیر میکنند. در نتیجه، پس از بررسی تعداد زیادی تحقیق و پروژه به انجام رسیده در اینباره، به احتمال به این نتیجه میرسید که در حوزه پردازش ابری هیچ استانداردی وجود ندارد.

به همین دلیل تجزیه و تحلیل کردن مشکل امنیت پردازش ابری به اجزای کوچکتر سطح بالا اقدامی منطقی است. در نهایت هریک از جنبههای امنیتی سرویسهای ابری را در یکی از گروه زیر دسته بندی می کنند:

خطرات امنیتی پردازش ابری

بسم الله الرحمن الرحیم

خطرات امنیتی پردازش ابری

آموزش کلودسیم CloudSim

فصل نهم

خطرات امنیتی پردازش ابری

خطرات عمده ی امنیتی برای پردازش ابری وجود دارد:

دسترسی کاربران مجاز

به دست آوردن اطلاعات دقیق در مورد افرادی که داده ها را مدیریت میکنند ممکن نیست. مسأله ی کارکنان نامطئن نیز یکی از موارد مهمی است که هنوز سرویس دهنده گان نتوانسته اند برای آن پاسخی پیدا کنند که چگونه این افراد استخدام می شوند، مجوز دسترسی به اطلاعات مشتریان را به دست می آورند یا چه نظارتی بر آنان صورت می گیرد. در این مورد شفاف سازی برای یک سرویس دهنده بسیار حیاتی است و به علاوه باید مسؤولیت پذیری همراه با شجاعت نیز وجود داشته باشد تا موارد خرابکاری را به کاربران خود اعلام کنند.

پیروی از مقررات

سرویس دهندگان سنتی تحت بررسی خارجی و گواهی نامه های امنیتی هستند اما سرویس دهندگان پردازش ابری از تحت این بررسی ها بودن امتناع میکنند.

ادامه مطلب...

انواع ابر در رایانش ابری

بسم الله الرحمن الرحیم

انواع ابر در رایانش ابری

آموزش کلودسیم CloudSim

فصل هشتم

انواع ابر در رایانش ابری

انواع ابر در پردازش ابری

ابر خصوصی

ابرعمومی

ابرهیبریدی

ابر خصوصی

ابر خصوصی یک زیر ساخت رایانش ابری است که توسط یک سازمان برای استفاده داخلی آن سازمان به وجود آمده است. عامل اصلی که ابرهای خصوصی را از ابرهای عمومی تجاری جدا میسازد، محل و شیوه نگهداری از سخت افزار زیرساختی ابر است. ابر خصوصی امکان کنترل بیشتر بر روی تمام سطوح پیاده سازی ابر (مانند سخت افزار، شبکه، سیستم عامل، نرم افزار) را فراهم میسازد. مزیت دیگر ابرهای خصوصی امنیت بیشتری است که ناشی از قرارگیری تجهیزات در درون مرزهای سازمان و عدم ارتباط با دنیای خارج ناشی میشود. اما بهره گیری از ابرهای خصوصی مشکلات ایجاد و نگهداری را به همراه دارد.

یک راه حل میانه برای دوری از مشکلات ابرهای خصوصی و در عین حال بهره مند شدن از مزایای ابرهای خصوصی، استفاده از ابر خصوصی مجازی است. ابر خصوصی مجازی بخشی از زیر ساخت یک ابر عمومی است که برای استفاده اختصاصی یک سازمان کنار گذارده میشود و دسترسی به آن تنها از راه شبکه خصوصی مجازی امکانپذیر است. به عنوان نمونه می توان از ابر خصوصی مجازی آمازون نام برد.

ادامه مطلب...معماری لایه های پردازش ابری

بسم الله الرحمن الرحیم

معماری لایه های پردازش ابری

آموزش کلودسیم CloudSim

فصل هفتم

معماری لایه های پردازش ابری

معماری سامانه های نرم افزاری دست اندر کار در ارائه پردازش ابری عموماَ شامل اجزایی است که با یکدیگر از طریق رابط برنامهنویسی نرمافزار و معمولاَ وبسرویس ارتباط برقرار میکنند، این طراحی شباهتی با فلسفه یونیکس دارد که در آن چند برنامهٔ مختلف که هر یک کاری را به خوبی انجام

میدهند، با یکدیگر از طریق واسطهای جهانی کار میکنند. پیچیدگی کنترل میشود و سامانه های حاصل مدیریت پذیرتر از همتاهای یکپارچه خود هستند.

باید توجه داشت که کاربر پردازش ابری متشکل از سخت افزار و نرم افزاری است که برای تحویل برنامه های کاربردی از ابر استفاده میکند و یا آنکه به طور ویژه تنها برای تحویل سرویسهای ابر طراحی شده است که در هر دوی موارد بدون وجود ابر بی استفاده باشد. مثال: رایانه ها، تلفنها و سایر دستگاهها، سیستم عامل ها و مرورگرهای وب

محققان هنوز در مطالعه پردازش ابری ، بر سر معماری استانداردی توافق نکرده اند، ما در مطالعه منابع متفاوت متوجه شدیم که همه آنها در سه لایه مشترک هستند که درادامه به تفصیل بیان می داریم .

لایه های پردازش ابری

نرم افزار به عنوان سرویس

پلتفرم به عنوان سرویس

زیرساخت به عنوان سرویس

ادامه مطلب...وب 2

بسم الله الرحمن الرحیم

وب 2 (web 2)

آموزش کلودسیم CloudSim

فصل ششم

وب 2

Web 2.0 انقلابی در صنعت کامپیوتر است که تلاش دارد اینترنت را به سمت پلتفرم شدن پیش ببرد

Tim O’Reilly

Web2.0

با افزایش کاربرد های وب ، طراحان وب روش های جدیدی را در ایجاد وب سایتها به کار بستند که باعث راحت تر شدن دسترسی به داده ها برای کاربر و مشارکت کاربر در ایجاد داده ها است که توسط کاربرانش گسترش Wikipedia میشود. نمونه بسیار روشنی از این سایت ها پیدا میکند و مدیران این سایت فقط محیطی را برای استفاده از توانایی های کاربران فراهم می کنند.

مطرح شد. آنها به دنبال O’reilly مفهوم وب 2 اولین بار در یک همایش توسط معاون موسسه نسل جدیدی از وب بودند که بتواند جذاب، کاربردی و قابل گسترش باشد. اینگونه بود که کنفرانس وب 2 شکل گرفت و بحث های زیادی پیرامون این پدیده مطرح شد. امروزه جستجوی این عبارت در گوگل بیش از 10 میلیون نتیجه را برمیگرداند.

همان طور که در ابتدای این بخش به آن اشاره کردیم وب 2 در نظر دارد اینترنت را به صورت پلتفرم درآورد.منظور از این جمله این است که هدف وب 2 بی نیاز کردن ما از سیستم عامل است،اگرچه این ادعایی بزرگ است اما وب 2 تا حد زیادی به این هدف دست یافته است. اینجا بود که مفهومی بنام سیستم عامل جهانی شکل گرفت. کاربران با داشتن یک مرورگر روی هر دستگاهی، و با اتصال به اینترنت میتوانند از کلیه سرویس های لازم جهت کارهای روزمره خود بهره گیرند. یکی از پیامد های سیستم عامل جهانی، پایان چرخه ی سنتی تولید و عرضه نرم هر چند سال یکبار نسخه جدیدی را منتشر میکنند MS Office افزار است. نرم افزارهایی مانند و کاربران باید آنها را خریداری کنند تا از مزایای نسخه جدید بهره مند شوند. اما برنامه های

تحت وب هر ماه و گاهی هر روز به روز 1 میشوند و سریعا در دسترس همگان قرار می گیرند.

ادامه مطلب...

پردازش شبکه ای

بسم الله الرحمن الرحیم

پردازش شبکه ای

آموزش کلودسیم CloudSim

فصل پنجم

پردازش شبکه ای

دانشمندانی که در پی توسعه پردازش شبکه ای هستند، دنیایی را به تصویر میکشند که هر شخصی می تواند به راحتی وارد یک شبکه 1 شود و از توان محاسباتی موجود در شبکه استفاده کند.در شیوه های نوین به جای استفاده از رایانه های اختصاصی برای حل مسائل بزرگ ، با استفاده از رایانه های موجود پراکنده که از همه توان محاسباتی خود استفاده نمی کنند، سعی می شود با جمع آوری این توانهای پراکنده که اغلب بیاستفاده می مانند، کارهای خود را انجام دهند. این منابع محاسباتی اگرچه اغلب قدرت و هماهنگی رایانه های اختصاصی را ندارند، اما تعداد زیادی از آنها به وفور در مراکز عمومی از قبیل دانشگاه ها، اداره ها، کتابخانه ها و غیره و حتی در منازلی که اتصال قوی به اینترنت دارند یافت می شوند و این موجب میشود که توان محاسباتی آن در مجموع بسیار بالا باشد و در عین حال هزینه آن به مراتب پایین تر می باشد.

مخصوصاً اینکه هزینه های نگهداری به عهده مالکین منابع می باشد و مدیریت این سیستم صرفاً از منابع برخط در زمانبندی برنامه ها استفاده میکنند. با استفاده از پردازش شبکه ای توان کامپیوتر ها دیگر بی معنا است ، صرف نظر از آن که کامپیوتر شما ضعیف و ابتدایی است، میتوانید به بیش از قدرت کامپیوتری دست یابید که هم اکنون در پنتاگون وجود دارد.

ادامه مطلب...آموزش کلود

بسم الله الرحمن الرحیم

آموزش کلود

آموزش کلودسیم CloudSim

فصل چهارم

عناصر زیر بنایی پردازش ابری

مجازی سازی

یکی از بزرگترین مشکلاتی که مدیران فناوری اطلاعات با آن روبرو هستند، تعداد بیش از اندازة سختافزارهای سرویس دهنده تککاره است. مهمترین علت برای افزایش تعداد چنین سخت افزارهایی ناسازگاری برنامه های کاربردی است که بر روی سرورهای مختلف اجرا می شوند که در نتیجه آن،

مدیران سیستم ترجیح می دهند که برنامه های کاربردی را بر روی سرورهای مجزا اجرا کنند. در ظاهر تعداد افزایش سرورها مشکل چندان بزرگی به حساب نمی آید به مرور زمان مشخص میشود که هزینه های سنگین پنهانی برای افزایش بی رویه سرورها باید پرداخت گردد. هزینه های سخت افزاری، برق مصرفی سرورها، تجهیزات خنک کنندة مرکز داده، مکانی که سرورها باید در آن نگهداری شوند و از همه مهمتر کارشناسان خبرهای که وظیفه مدیریت سیستمها را چه از لحاظ سخت افزاری و چه از لحاظ نرم افزاری، بر عهده دارند، مدیران را مجاب می کند که تلفیق سرویسدهندهها را به عنوان یک اصل بپذیرند.

مطمئن ترین روش برای تلفیق سرویس دهنده ها استفاده از تکنولوژی مجازی سازیاست. مجازی سازی امکان راهاندازی چند ماشین مجازی 1را بر روی هر سخت افزار فیزیکی فراهم میکند. هر یک از ماشینهای مجازی می توانند دارای سیستم عامل خود باشند و آن را اجرا کنند. به این ترتیب با استفاده از مجازی سازی می توان بر روی یک سرور و در یک زمان، چندین سیستم عامل (حتی ناسازگار با هم) را راه اندازی کرد که هر کدام از سیستم عاملها یک برنامه کاربردی را اجرا می کنند.

ادامه مطلب...محاسبات ابری و کاربران

بسم الله الرحمن الرحیم

محاسبات ابری

آموزش کلودسیم CloudSim

فصل سوم

چه کسانی از پردازش ابری استفاده می کنند؟

به طور مشترک بر روی اسناد و پروژه ها کار می کنند. اگر شما به طور معمول با سایر افراد و به شکل گروهی بر روی پروژه ای خاص کار می کنید،

بهترین کاندید استفاده از پردازش ابری هستید.توانایی به اشتراک گذاشتن و ویرایش اسناد در زمان واقعی بین چندین کاربر، یکی از مزایای اصلی برنامه های کاربردی تحت وب است که همکاری بر روی پروژه ها را تسهیل می کند.

افرادی که دائماً درحال سفرهستند

وقتی شما یک روز در دفتر کار خود کار می کنید وروز بعد درمنزل تان و روز دیگردریک شهر دیگر، نگه داشتن در تمام اسناد و برنامه های کاربردی به کاری دشوار تبدیل می شود.

با استفاده ازپردازش ابری، شما مجبور نیستید به خاطر بسپارید که کدام سند کجا است و یا یک کپی از اسنادتان را هرجا که می روید به همراه داشته باشید. شما حتی مجبور نیستید نگران این باشید که آیا یک برنامه خاص بر روی تمام پی سی ها شما نصب هست یا نه. ازآن جائی که برنامه های کاربردی و اسناد شما بر روی وب ذخیره شده اند و از هر جائی که به اینترنت دسترسی داشته باشید قابل بازیابی و مشاهده هستند نسخه ها و سازگار بودن اسناد با هم اهمیتی ندارد. شما هرجا که بروید به یک نسخه واحد ازبرنامه کاربردی و سند دسترسی دارید.

ادامه مطلب...